La NSA es responsable del virus WannaCry porque identificó fallas en Windows y en lugar de avisar al proveedor, se guardó el secreto para desarrollar sistemas de espionaje; Windows también tiene culpa por crear sistemas operativos deficientes

@samfbiddle sam.biddle@theintercept.com

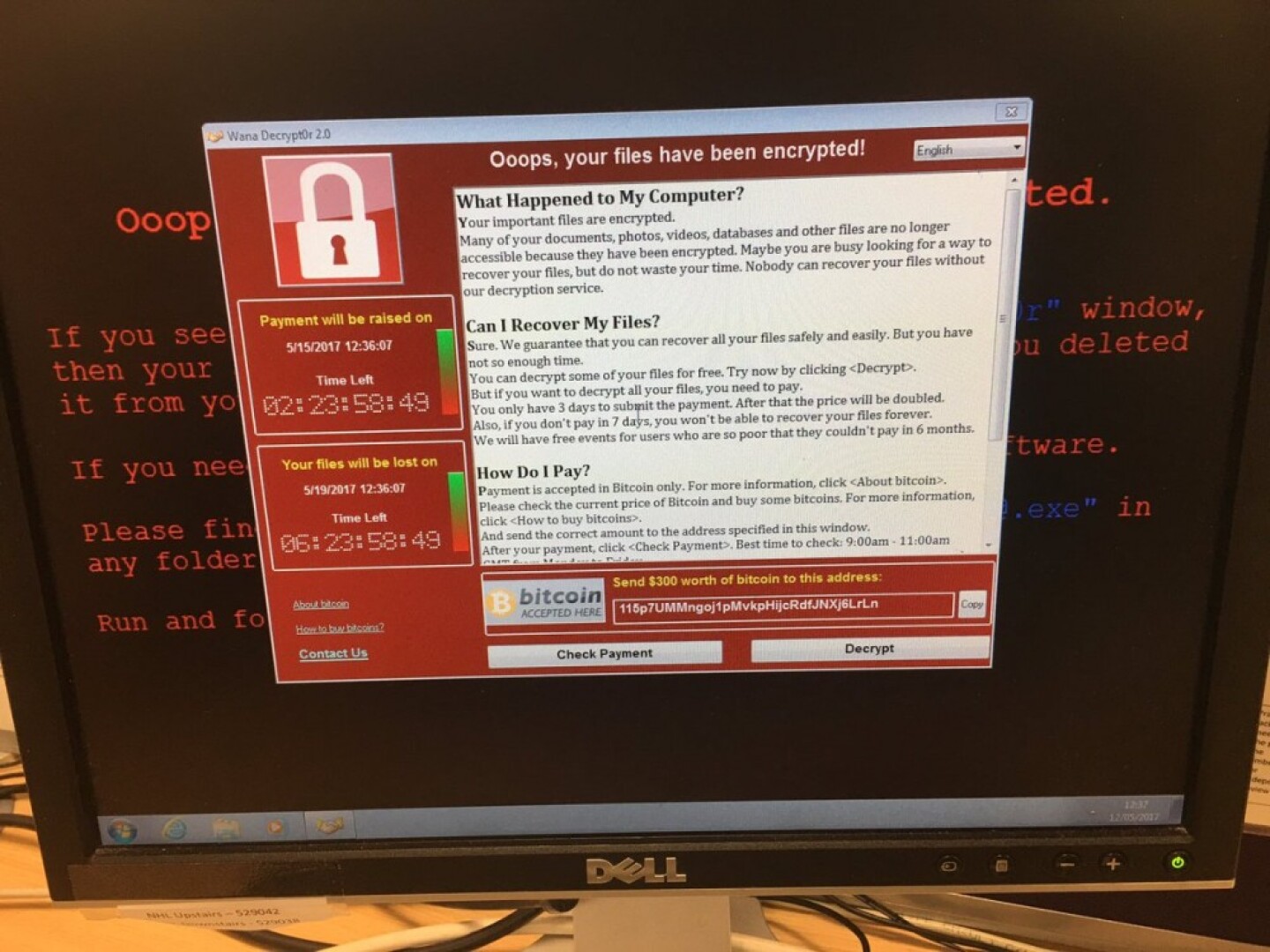

Una cepa desbocada de código malicioso afectó a miles de computadoras que corrían sobre Windows el viernes y se extendió a lo largo del fin de semana, volviendo a cientos de miles de equipos en todo el mundo más o menos inútiles. La vuelta de tuerca: La creación del virus fue desarrollado sobre la obra de los hackers del gobierno estadunidense en la Agencia de Seguridad Nacional (NSA, por sus siglas en inglés). No obstante, la repartición de culpas no parará allí, y probablemente no debería hacerlo.

Ahora que el gusano informático, conocido como WannaCry, ha sido contenido, tenemos más tiempo para argumentar y atribuir la culpa a alguien más que a los hackers anónimos que usaron el código de la NSA filtrado para crear el virus y a quien sea que haya decidido convertirlo en ransomware. Al menos Microsoft no se está conteniendo.

En un post inusualmente audaz y directo, escrito por el presidente de la compañía, Brad Smith, Microsoft acusó a la NSA no sólo de crear, sino de “almacenar” —y luego, como un ciberfrankenstein, perder todo control— de la tecnología de espionaje digital que hizo posible a WannaCry.

Este es un patrón emergente en 2017. Hemos visto vulnerabilidades almacenadas por la CIA aparecer en WikiLeaks, y ahora esta vulnerabilidad robada a la NSA ha afectado a clientes de todo el mundo. En repetidas ocasiones, las vulnerabilidades informáticas en manos de los gobiernos han sido filtradas al dominio público y causado daños generalizados.

› Un escenario equivalente con armas convencionales sería el del robo de algunos misiles Tomahawk a los militares estadunidenses. Este ataque representa un vínculo completamente involuntario, pero desconcertante entre las dos formas más graves de amenazas de ciberseguridad en el mundo actual: la acción del Estado-nación y la acción del crimen organizado.

Cada debilidad de software que la NSA (o la CIA o el FBI) decida mantener en secreto para beneficio propio es por definición una que no compartirá con una empresa como Microsoft para que ésta pueda publicar una actualización de software para mantener a sus clientes seguros. (Si usted considera esto o no como algo bueno y necesario probablemente tiene mucho que ver con su opinión de si la NSA a menudo prioriza su capacidad de lastimar a sus adversarios sobre la privacidad y la seguridad de los ciudadanos estadunidenses o sobre la privacidad y la seguridad de las personas en general).

La decisión oficial del gobierno de retener o divulgar es impulsada por algo llamado Proceso de Equidad de Vulnerabilidades (o VEP, por sus siglas en inglés), y su mecanismo exacto no se conoce por completo. El VEP pretende equilibrar las ventajas obtenidas al mantener una vulnerabilidad de software en secreto frente a los riesgos potenciales para el mundo en general.

Cuando la NSA agrega a su arsenal una vulnerabilidad de software no revelada, conocida como “día cero”, en lugar de reportarla al fabricante del software, cualquier ciberdelincuente común que la descubra de forma independiente será libre de explotar el boquete de seguridad para sus propios fines, a veces por años y años. Incluso si todo va de acuerdo con el plan para la NSA, este tipo de acumulación valora las capacidades ofensivas de la comunidad militar y de inteligencia sobre la seguridad digital de literalmente todos los demás, y es legítimamente controversial.

Glosario

Un ransomware (del inglés ransom, “rescate”, y ware, por software) es un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción.

Pero según el punto de Microsoft, recientemente las cosas no van de acuerdo al plan, y los guardianes de los secretos de la nación han tenido muchos problemas para mantener sus armas informáticas lejos del alcance de organizaciones como Shadow Brokers y Wikileaks. El argumento de Smith es tan cierto como condenatorio: ya sea por informantes internos o por atacantes externos, dos de las agencias de espionaje más avanzadas y secretas del mundo han visto cómo algunas de sus más apreciadas herramientas ofensivas han sido no sólo reveladas, sino utilizadas en contra de hospitales británicos, universidades chinas y FedEx.

El congresista Ted Lieu, un legislador con una inusual experiencia en informática, ve a WannaCry como una oportunidad para revisar el VEP a favor de una mayor divulgación: “Actualmente el Proceso de Equidad de Vulnerabilidades no es transparente y pocas personas entienden cómo es que el gobierno toma estas decisiones críticas”, escribió el demócrata en un comunicado en momentos en los que WannaCry se esparcía por todo el mundo. “El ataque mundial de ransomware de hoy muestra lo que puede suceder cuando la NSA o la CIA escriben malware en lugar de revelar la vulnerabilidad al fabricante del software”.

›La NSA no creó WannaCry. Más bien, descubrió las debilidades de varias versiones de Windows y escribió programas que permitirían a los espías estadunidenses penetrar en las computadoras que ejecutan el sistema operativo de Microsoft, y fue uno de estos programas, con el nombre código ETERNALBLUE y modificado por hackers aún no identificados, que permitió a WannaCry difundirse tan rápida e incontrolablemente la semana pasada.

Independientemente de si se cree o no que la cadena causal apunta a que la NSA es en algún sentido moralmente responsable, es innegable que, sin el trabajo de la agencia, no habría ETERNALBLUE, y sin ETERNALBLUE, no habría habido una crisis de WannaCry en mayo de 2017. En este sentido, Microsoft tiene razón, pero la culpa no debería terminar ahí.

Microsoft tampoco creó WannaCry, pero sí creó algo algo casi tan malo: Windows Vista, un sistema operativo tan horriblemente hinchado, fragmentado y totalmente desagradable de usar que muchos usuarios de PC en 2007 se saltaron la actualización por completo, optando por seguir con el obsoleto Windows XP, una decisión que ha motivado que muchas personas usen ese sistema operativo creado hace una década y media hoy, años después de que Microsoft dejara de actualizarlo.

Cuando Microsoft respondió a los sorprendentes informes iniciales de la liberación pública de ETERNALBLUE señalando que ya había inoculado a Windows contra la amenaza a través de un parche de software, no mencionó que los usuarios de XP no estaban incluidos. Usar un sistema operativo después de su fecha de caducidad es imprudente, pero si somos justos con los millones de personas en todo el mundo que todavía usan versiones antiguas de Windows, esperar que los consumidores compren regularmente software costoso de calidad incierta tampoco es prudente. Es hasta ahora que Microsoft ha comenzado a sacudirse el hedor de Vista (y del confuso Windows 8).

Algunos de los defensores de la NSA se han apresurado a culpar a los dueños de computadoras y administradores de TI por no mantener su software actualizado, pero se han mostrado menos propensos a culpar a Microsoft por escribir código inseguro, alienar a los clientes con sistemas operativos de mala calidad y obsolescencia planificada o dejar de brindar soporte a sistemas operativos que aún tienen una amplia base de usuarios. (El hecho de que Microsoft liberara un parche de seguridad contra WannaCry para Windows XP durante el fin de semana muestra que es totalmente posible hacer el software antiguo más seguro).

Vocablo

El malware (del inglés malicious software) es un programa informático que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario.

No puede exagerarse que la opción de dejar que las versiones anteriores de Windows queden en una condición de inseguridad permanente es tanto una estrategia de negocio como una decisión de ingeniería, una que deja a los clientes de Microsoft en el desamparo cuando algo como WannaCry se desata. En el caso de una organización grande y de alto riesgo como un hospital o una fábrica, la actualización a la siguiente versión de Windows no es sólo una cuestión de esperar a que la barra de progreso se llene, sino una pesadilla de problemas de compatibilidad con hardware especializado y de nicho, así como de software de terceros. Si dejar que una red de computadoras corra Windows XP es negligente, seguramente es una negligencia que palidece en comparación con la pérdida de una ciberarma militar, o abandonar a los clientes cuyas computadoras aún funcionan.

La NSA seguramente quiere hacer su trabajo en secreto, sin ser molestada tanto como sea posible por obligaciones regulatorias o por cualquier otra cosa. Ése es su negocio. Microsoft seguramente quiere seguir vendiendo versiones sucesivas de Windows cada varios años y gradualmente olvidarse de sus intentos previos, pero estas dos agendas, el militarismo, el secreto absoluto y la maximización del beneficio del software, crean un ambiente que permite que algo como WannaCry se propague por todo el mundo, tomando como rehenes a hospitales y estaciones de tren en el proceso.

Traducción Carlos Morales